WatchGuard Threat Lab: Οι πιο υψηλοί κίνδυνοι εισβάλλουν κατά βάσει μέσω κρυπτογραφημένων συνδέσεων

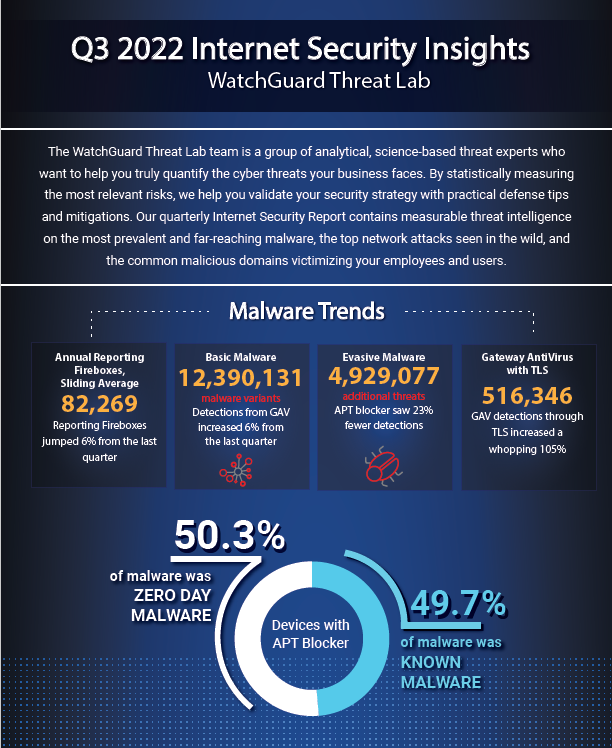

Η WatchGuard® Technologies, παγκόσμιος ηγέτης στην ενοποιημένη κυβερνοασφάλεια, δημοσίευσε την πιο πρόσφατη έκθεση για την ασφάλεια του Διαδικτύου – Internet Security Report, περιγράφοντας λεπτομερώς τις κορυφαίες τάσεις κακόβουλου λογισμικού και τις απειλές στην ασφάλεια τελικού σημείου και δικτύου, όπως αναλύθηκαν από τους ερευνητές του WatchGuard Threat Lab το 3ο τρίμηνο του 2022. Τα βασικά ευρήματα αποκαλύπτουν ότι η κορυφαία απειλή κακόβουλου λογισμικού για το Q3 εντοπίστηκε μέσω αποκρυπτογραφημένων συνδέσεων, οι επιθέσεις ICS διατηρούν τη δημοτικότητά τους, το κακόβουλο λογισμικό LemonDuck εξελίσσεται πέρα από την παράδοση cryptominer, μια μηχανή εξαπάτησης του Minecraft παραδίδει ένα κακόβουλο ωφέλιμο φορτίο (payload), και πολλά άλλα.

«Πρέπει να δοθεί ιδιαίτερη έμφαση στο πόσο σημαντική είναι η λειτουργία ελέγχου του διαδικτυακού πρωτοκόλλου HTTPS, ακόμα κι αν αυτό απαιτεί συντονισμό και ορισμένες εξαιρέσεις, καθώς μεγάλο μέρος του κακόβουλου λογισμικού εισβάλλει μέσω κρυπτογραφημένου HTTPS. Αν όμως δεν υπάρχει ο αντίστοιχος έλεγχος οι απειλές αυτές δε γίνονται αντιληπτές. Δικαιωματικά λοιπόν, τα μεγάλα έπαθλα των εισβολέων όπως ένας Exchange server ή ένα σύστημα διαχείρισης SCADA αξίζουν μεγαλύτερη προσοχή και αυτό το τρίμηνο. Όταν ένα patch είναι διαθέσιμο, είναι σημαντικό να γίνεται άμεσα η ενημέρωση, καθώς οι εισβολείς επωφελούνται από οποιονδήποτε οργανισμό δεν έχει ακόμα προλάβει να εγκαταστήσει το πιο πρόσφατο λογισμικό», δήλωσε ο Corey Nachreiner, Chief Security Officer της WatchGuard Technologies.

Άλλα βασικά ευρήματα της Έκθεσης Ασφάλειας Διαδικτύου για το Q3 είναι:

Η συντριπτική πλειονότητα κακόβουλου λογισμικού φτάνει μέσω κρυπτογραφημένων συνδέσεων – Παρότι το Agent.IIQ κατατάχθηκε στην 3η θέση της λίστας με τα δέκα κορυφαία κακόβουλα προγράμματα για το 3ο τρίμηνο, βρέθηκε επίσης και στην κορυφή της λίστας με τα κρυπτογραφημένα συνδέσεις, καθώς σχεδόν όλες οι ανιχνεύσεις Agent.IIQ αυτού του διαστήματος προέρχονται από κρυπτογραφημένες συνδέσεις. Κατά τη διάρκεια του Q3, εάν ένα Firebox προσπαθούσε να ελέγξει την κρυπτογραφημένη κίνηση, το 82% του κακόβουλου λογισμικού που εντόπιζε προερχόταν από αυτήν, αφήνοντας μόνο ένα 18% δίχως κρυπτογράφηση. Εάν δεν ελέγχετε τακτικά την κρυπτογραφημένη κίνηση στο Firebox, είναι πολύ πιθανό αυτή η μέση αναλογία να παραμένει σταθερή και ένα μεγάλο μέρος κακόβουλου λογισμικού να μην εντοπίζεται καθόλου. Ας ελπίσουμε όμως ότι εφαρμόζετε endpoint security, η οποία θα ανιχνεύσει στην πορεία το λογισμικό που διέφυγε και θα το καταστρέψει μαζικά.

Τα συστήματα ICS και SCADA παραμένουν ελκυστικοί στόχοι για επιθέσεις – Νέα στη λίστα των δέκα κορυφαίων επιθέσεων δικτύου για το Q3 είναι μια επίθεση τύπου SQL injection που επηρέασε αρκετούς προμηθευτές. Μία από αυτές τις εταιρείες είναι η Advantech, της οποίας η πύλη WebAccess χρησιμοποιείται για συστήματα SCADA σε μια ποικιλία κρίσιμων υποδομών. Μια άλλη σοβαρή εκμετάλλευση στο Q3, η οποία εμφανίστηκε επίσης στις πέντε κορυφαίες επιθέσεις δικτύου κατ’ όγκο, αφορούσε τις εκδόσεις λογισμικού U.motion Builder της Schneider Electric 1.2.1 και προγενέστερες. Αυτή είναι μια ηχηρή υπενθύμιση ότι οι εισβολείς δεν περιμένουν σιωπηλά μια ευκαιρία – αντίθετα, αναζητούν ενεργά τη διακύβευση συστημάτων όπου είναι δυνατόν.

Οι ευπάθειες του Exchange server συνεχίζουν να αποτελούν κίνδυνο – Το πιο πρόσφατο CVE (Common Vulnerabilities and Exposures) ανάμεσα στις νέες υπογραφές που ανακάλυψε το WatchGuard Threat Lab αυτό το τρίμηνο, CVE-2021-26855, είναι μια ευπάθεια του Microsoft Exchange Server Remote Code Execution (RCE) και προορίζεται για διακομιστές εσωτερικής εγκατάστασης. Η ευπάθεια αυτού του RCE βαθμολογήθηκε με 9.8 CVE, αφού είναι γνωστό ότι αποτελεί προϊόν εκμετάλλευσης. Καμπανάκι κινδύνου πρέπει να σημάνει η ημερομηνία και η σοβαρότητα του CVE-2021-26855, καθώς θεωρείται ένα από «τα έπαθλα» της ομάδας HAFNIUM. Παρόλο που οι περισσότεροι και όχι όλοι οι Exchange servers που έχουν ήδη προσβληθεί δεν έχουν επιδιορθωθεί μέχρι στιγμής, οι κίνδυνοι παραμονεύουν.

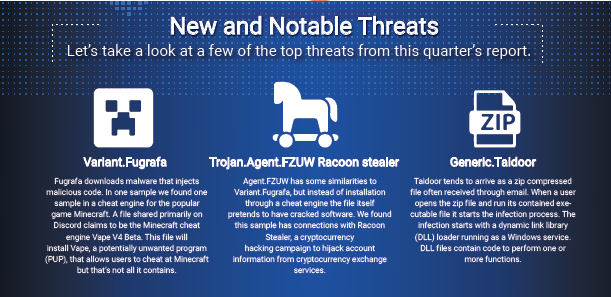

Φορείς απειλών στοχεύουν όσους αναζητούν δωρεάν λογισμικό – Η Fugrafa κατεβάζει κακόβουλο λογισμικό που εισάγει κακόβουλο κώδικα. Το Threat Lab εξέτασε για το Q3 ένα δείγμα του, που βρέθηκε σε μια μηχανή εξαπάτησης για το δημοφιλές παιχνίδι Minecraft. Ενώ το αρχείο που μοιράζεται κυρίως μέσω Discord ισχυρίζεται ότι πρόκειται για το Minecraft Vape V4 Beta, φαίνεται ότι δεν περιλαμβάνει μόνο αυτό. Το Agent.FZUW έχει κάποιες ομοιότητες με το Variant.Fugrafa, αλλά αντί να εγκαθίσταται μέσω ενός cheat engine, το ίδιο το αρχείο προσποιείται ότι έχει παραβιάσει λογισμικό. Το Threat Lab ανακάλυψε ότι αυτό το συγκεκριμένο δείγμα έχει συνδέσεις με το Racoon Stealer, μια καμπάνια hacking κρυπτονομισμάτων που χρησιμοποιείται για την κλοπή πληροφοριών λογαριασμού από υπηρεσίες ανταλλαγής κρυπτονομισμάτων.

Το κακόβουλο λογισμικό LemonDuck εξελίσσεται πέρα από την παράδοση cryptominer – Ακόμη και με μια πτώση στους συνολικά αποκλεισμένους ή παρακολουθούμενους τομείς κακόβουλου λογισμικού για το Q3 του 2022, είναι εύκολο να διαπιστωθεί ότι οι επιθέσεις σε ανυποψίαστους χρήστες εξακολουθούν να είναι υψηλές. Με τρεις νέες προσθήκες στη λίστα κορυφαίων domain κακόβουλου λογισμικού – εκ των οποίων δύο ήταν πρώην domain του κακόβουλου λογισμικού LemonDuck και του Emotet – το Q3 ανέδειξε περισσότερα κακόβουλα λογισμικά και ιστοτόπους με κακόβουλα λογισμικά. Η τάση αυτή θα αλλάξει από τη στιγμή που στο τοπίο εισέρχονται για να ταράξουν τα νερά τα κρυπτονομίσματα, καθώς οι επιτιθέμενοι αναζητούν άλλα πεδία (?) για να ξεγελάσουν τους χρήστες. Η διατήρηση της προστασίας DNS είναι ένας τρόπος παρακολούθησης και αποκλεισμού ανυποψίαστων χρηστών από το να επιτρέψουν κακόβουλο λογισμικό ή άλλα σοβαρά ζητήματα να συμβούν στην επιχείρησή τους.

Η κρυπτογράφηση της JavaScript σε kit εκμετάλλευσης – Η υπογραφή 1132518, μια γενική ευπάθεια για τον εντοπισμό επιθέσεων συσκότισης JavaScript εναντίον προγραμμάτων περιήγησης, ήταν η μόνη νέα προσθήκη στη λίστα με τις πιο διαδεδομένες υπογραφές επιθέσεων δικτύου αυτό το τρίμηνο. Η JavaScript είναι ένας κοινός φορέας για επιθέσεις σε χρήστες και οι παράγοντες απειλών χρησιμοποιούν kit εκμετάλλευσης που βασίζονται σε αυτή– για επιθέσεις όπως είναι η κακόβουλη διαφήμιση, το watering hole και το phishing, Όσο τα προγράμματα περιήγησης βελτιώνουν συνεχώς τα τείχη προστασίας τους, τόσο και οι εισβολείς ισχυροποιούν την ικανότητα τους να κρυπτογραφούν τον κακόβουλο κώδικα JavaScript.

Ανατομία εμπορευματοποιημένων επιθέσεων adversary-in-the-middle – Ενώ το ΜFA είναι αναμφισβήτητα η καλύτερη τεχνολογία που μπορείτε να χρησιμοποιήσετε για να προστατευτείτε από το μεγαλύτερο μέρος των επιθέσεων ελέγχου ταυτότητας, δεν είναι από μόνος του μια ασημένια σφαίρα εναντίον όλων των φορέων επίθεσης. Οι αντίπαλοι στον κυβερνοχώρο το έχουν καταστήσει σαφές με την ταχεία άνοδο και την εμπορευματοποίηση των επιθέσεων adversary-in-the-middle (AitM) και η βαθιά κατάδυση του Threat Lab στο EvilProxy, το κορυφαίο περιστατικό ασφαλείας του Q3, δείχνει πόσο οι κακόβουλοι παράγοντες αρχίζουν να περιστρέφονται σε πιο εξελιγμένες τεχνικές AitM. Όπως η προσφορά Ransomware ως Υπηρεσία που έγινε δημοφιλής τα τελευταία χρόνια, η κυκλοφορία του AitM Toolkit τον Σεπτέμβριο του 2022 με την ονομασία EvilProxy μείωσε σημαντικά το φράγμα εισόδου για αυτό που προηγουμένως ήταν μια εξελιγμένη τεχνική επίθεσης. Από αμυντική σκοπιά, η επιτυχής καταπολέμηση αυτού του είδους της τεχνικής επίθεσης AitM απαιτεί έναν συνδυασμό τεχνικών εργαλείων και ευαισθητοποίησης των χρηστών.

Μια οικογένεια με δεσμούς Gothic Panda – Η έκθεση του Threat Lab για το Q2 περιέγραψε πως το Gothic Panda— ένας κρατικός φορέας απειλών που συνδέεται με το Υπουργείο Κρατικής Ασφάλειας της Κίνας, ήταν γνωστό ότι χρησιμοποιούσε έναν από τους κορυφαίους εντοπισμούς κακόβουλου λογισμικού για εκείνη τη χρονική περίοδο. Αξιοσημείωτο είναι ότι η κορυφαία λίστα κρυπτογραφημένου κακόβουλου λογισμικού για το Q3 περιλαμβάνει μια οικογένεια κακόβουλου λογισμικού που ονομάζεται Taidoor, η οποία δεν δημιουργήθηκε μόνο από το Gothic Panda, αλλά χρησιμοποιήθηκε μόνο από κυβερνητικούς παράγοντες της κινεζικής κυβέρνησης. Παρόλο που αυτό το κακόβουλο λογισμικό εστιάζει συνήθως σε στόχους στην Ιαπωνία και την Ταϊβάν γενικά, το δείγμα Generic.Taidoor, που αναλύθηκε το Q3 βρέθηκε ότι στοχεύει κυρίως εταιρείες στη Γαλλία, υποδηλώνοντας ότι ορισμένα Fireboxes σε αυτήν την περιοχή ενδέχεται να έχουν εντοπίσει και να έχουν αποκλείσει τμήματα μιας κυβερνοεπίθεσης που χρηματοδοτείται από το κράτος.

Νέες ομάδες ransomware και εισβολέων – Επιπρόσθετα για το Q3, το Threat Lab ανακοινώνει με ενθουσιασμό μια νέα, συντονισμένη προσπάθεια παρακολούθησης των τρεχουσών ομάδων εισβολέων ransomware και δημιουργίας των δυνατοτήτων πληροφοριών απειλών για την παροχή περισσότερων πληροφοριών σχετικά με ransomware σε μελλοντικές αναφορές. Το 3ο τρίμηνο, το LockBit βρίσκεται στην κορυφή της λίστας, με πάνω από 200 δημόσιους εκβιασμούς στη σκοτεινή ιστοσελίδα του – σχεδόν τέσσερις φορές περισσότερους από αυτόν της Basta, της δεύτερης πιο παραγωγικής ομάδας ransomware που παρατήρησε η WatchGuard αυτό το τρίμηνο.

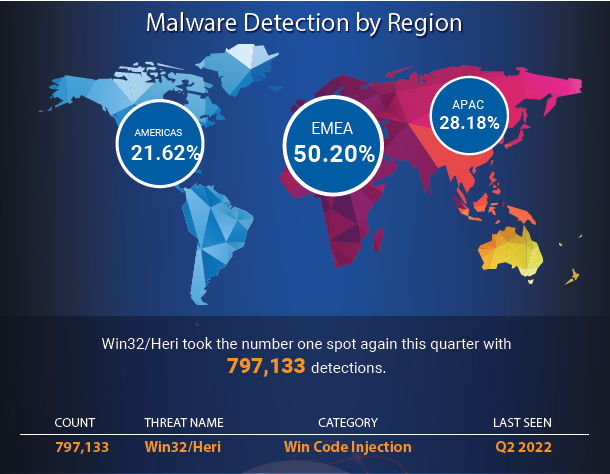

Οι τριμηνιαίες εκθέσεις της WatchGuard βασίζονται σε ανώνυμα δεδομένα Feed Firebox από ενεργά WatchGuard Fireboxes των οποίων οι ιδιοκτήτες έχουν επιλέξει να μοιράζονται δεδομένα για άμεση υποστήριξη των ερευνητικών προσπαθειών του Threat Lab. Το Q3, η WatchGuard απέκλεισε συνολικά περισσότερες από 17,3 εκατομμύρια παραλλαγές κακόβουλου λογισμικού (211 ανά συσκευή) και περισσότερες από 2,3 εκατομμύρια απειλές δικτύου (28 ανά συσκευή). Η πλήρης αναφορά περιλαμβάνει λεπτομέρειες σχετικά με πρόσθετες τάσεις κακόβουλου λογισμικού και δικτύου από το 3ο τρίμηνο του 2022, προτεινόμενες στρατηγικές ασφάλειας, κρίσιμες συμβουλές άμυνας για επιχειρήσεις όλων των μεγεθών και σε οποιονδήποτε τομέα και πολλά άλλα.

Για μια πιο ολοκληρωμένη εικόνα της έρευνας της WatchGuard, διαβάστε την πλήρη αναφορά Q3 2022 Internet Security Report εδώ, ή επισκεφτείτε: https://www.watchguard.com/wgrd-resource-center/infographic/internet-security-insights-q3-2022