Η Check Point Research Αποκαλύπτει τις Τακτικές των Εγκληματιών στον Κυβερνοχώρο

Τα Brands Πολυτελείας Γίνονται Πιόνια σε Απάτες μέσω Email

Καθώς η εορταστική περίοδος ξεκινά, το τοπίο των ηλεκτρονικών αγορών γίνεται ένας πολυσύχναστος κόμβος δραστηριότητας. Ωστόσο, μέσα στον ενθουσιασμό της εύρεσης των τέλειων προσφορών, υπάρχει ένας κίνδυνος που πρέπει να γνωρίζουν οι αγοραστές: τα εγκλήματα στον κυβερνοχώρο που στοχεύουν ανυποψίαστα θύματα. Στη συνέχεια εμβαθύνουμε στις ανησυχητικές τακτικές που αποκάλυψε η Check Point Research (CPR), όπου εμπορικά σήματα πολυτελείας χρησιμοποιούνται ως δόλωμα για να οδηγηθούν οι χρήστες να κάνουν κλικ σε κακόβουλους συνδέσμους. Ελάτε μαζί μας σε ένα ταξίδι στην εικονική αγορά, καθώς ξετυλίγουμε το κουβάρι των κυκλωμάτων και σας προσφέρουμε βασικές πληροφορίες που θα σας βοηθήσουν να κάνετε ασφαλείς αγορές τον Νοέμβριο και μετά.

Ένα πολυτελές κλικ που μπορεί να κοστίζει περισσότερο από όσο νομίζετε.

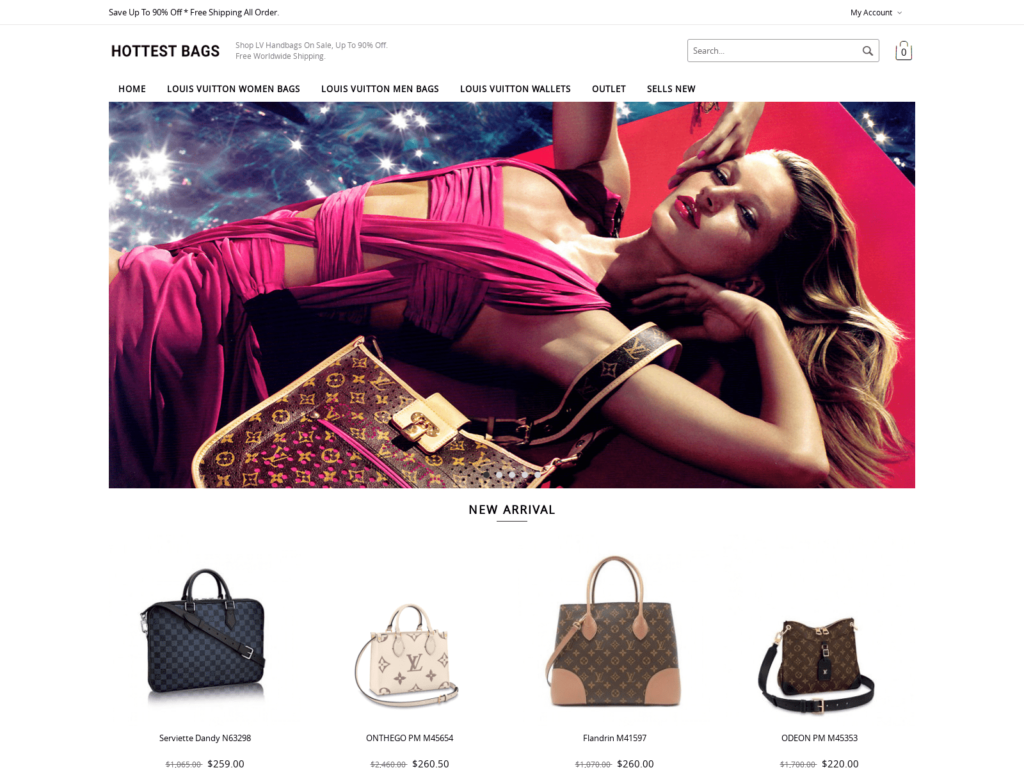

Καθώς η αγοραστική φρενίτιδα του Νοεμβρίου πλησιάζει, η Check Point Research ανακάλυψε ένα μοτίβο ηλεκτρονικού ταχυδρομείου που χρησιμοποιείται από χάκερ. Αυτή η παραπλανητική τακτική περιλαμβάνει την παραποίηση γνωστών εμπορικών σημάτων, όπως Louis Vuitton, Rolex και Ray-Ban. Οι χάκερ δημιουργούν δελεαστικά μηνύματα ηλεκτρονικού ταχυδρομείου που υπόσχονται μεγάλες εκπτώσεις σε αυτά τα πολυτελή προϊόντα, με τις διευθύνσεις ηλεκτρονικού ταχυδρομείου να χειραγωγούνται έξυπνα για να μιμηθούν την αυθεντικότητα των εμπορικών σημάτων. Παρά την εμφάνιση της νομιμότητας, μια πιο προσεκτική ματιά αποκαλύπτει ότι η προέλευση των email δεν έχει καμία σχέση με τις πραγματικές εταιρείες πολυτελείας.

Κάνοντας κλικ στους δελεαστικούς συνδέσμους που περιέχονται σε αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου, τα ανυποψίαστα θύματα οδηγούνται σε ιστότοπους που είναι σχολαστικά σχεδιασμένοι για να αντιγράφουν τους επίσημους ιστότοπους των brands στόχων. Στη συνέχεια, αυτοί οι πλαστοί ιστότοποι πωλούν πολυτελή προϊόντα σε απίστευτα μειωμένες τιμές, δημιουργώντας μια δελεαστική παγίδα για τους δυνητικούς αγοραστές. Ωστόσο, ο πραγματικός κίνδυνος έγκειται στην κακόβουλη πρόθεση που κρύβεται πίσω από αυτές τις τοποθεσίες, καθώς ζητούν από τους χρήστες να εισάγουν τα στοιχεία του λογαριασμού τους. Αυτές οι ευαίσθητες πληροφορίες καθίστανται ευάλωτες στην κλοπή από τους επιτιθέμενους, υπογραμμίζοντας την επείγουσα ανάγκη για αυξημένη ευαισθητοποίηση και προσοχή καθώς περιηγούμαστε στο δελεαστικό βασίλειο των αγορών του Νοεμβρίου.

Delivery and Shipping sectors:

Οι ερευνητές της Check Point παρατήρησαν πώς οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν τις υπηρεσίες παραδόσεων και αποστολών κατά τη διάρκεια αυτής της παραδοσιακής περιόδου αγορών. Τον Οκτώβριο του 2023, τα ευρήματά τους αποκάλυψαν μια εντυπωσιακή αύξηση 13% στον αριθμό των κακόβουλων αρχείων που σχετίζονται με τις παραγγελίες και την παράδοση/αποστολή σε σύγκριση με τον Οκτώβριο του 2022. Η κλιμακούμενη απειλή σε αυτούς τους τομείς υπογραμμίζει την εξελισσόμενη τακτική των αντιπάλων στον κυβερνοχώρο, προτρέποντας για αυξημένη επαγρύπνηση και προληπτικά μέτρα κυβερνοασφάλειας.

Όπως αναφέρθηκε στο πιο διαδεδομένο κακόβουλο λογισμικό του Οκτωβρίου 2023, η CPR βρήκε μια εκστρατεία του AgentTesla με αρχεία Archive που παραδίδονται ως συνημμένα σε μηνύματα ηλεκτρονικού ταχυδρομείου χρησιμοποιώντας θέματα που σχετίζονται με παραγγελίες και αποστολές, όπως – po-######.gz / shipping documents.gz, παρασύροντας το θύμα να κατεβάσει το κακόβουλο αρχείο.

Ακολουθεί άλλο ένα παράδειγμα εκστρατείας ηλεκτρονικών μηνυμάτων που υποδύεται την εταιρεία παράδοσης DHL.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου εστάλησαν από μια διεύθυνση webmail “DHL Express (support@dhl.com)” και παραποιήθηκαν ώστε να φαίνονται σαν να είχαν σταλεί από την “DHL” (βλ. εικόνα 1) και περιείχαν το θέμα “DHL Delivery Invoice #############”. Το περιεχόμενο ζητούσε τη λήψη ενός κακόβουλου εκτελέσιμου αρχείου “Invoice #############”.pdf.exe”, το οποίο θα έριχνε άλλα κακόβουλα αρχεία χρησιμοποιώντας powershell.

Ιστότοποι Phishing:

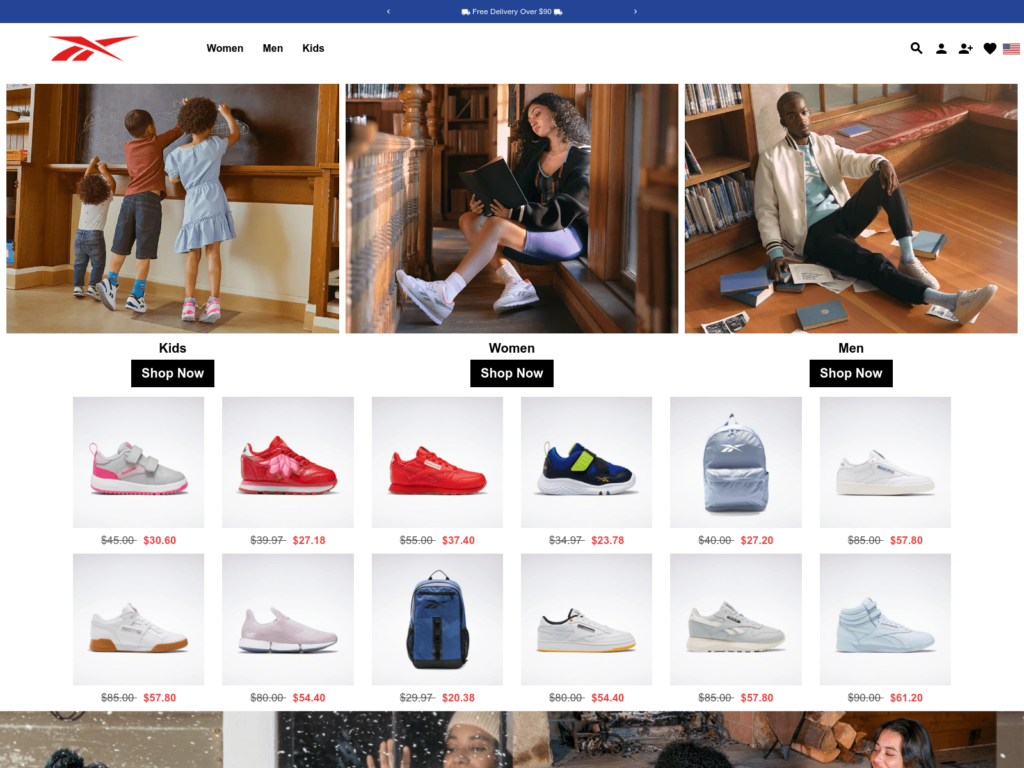

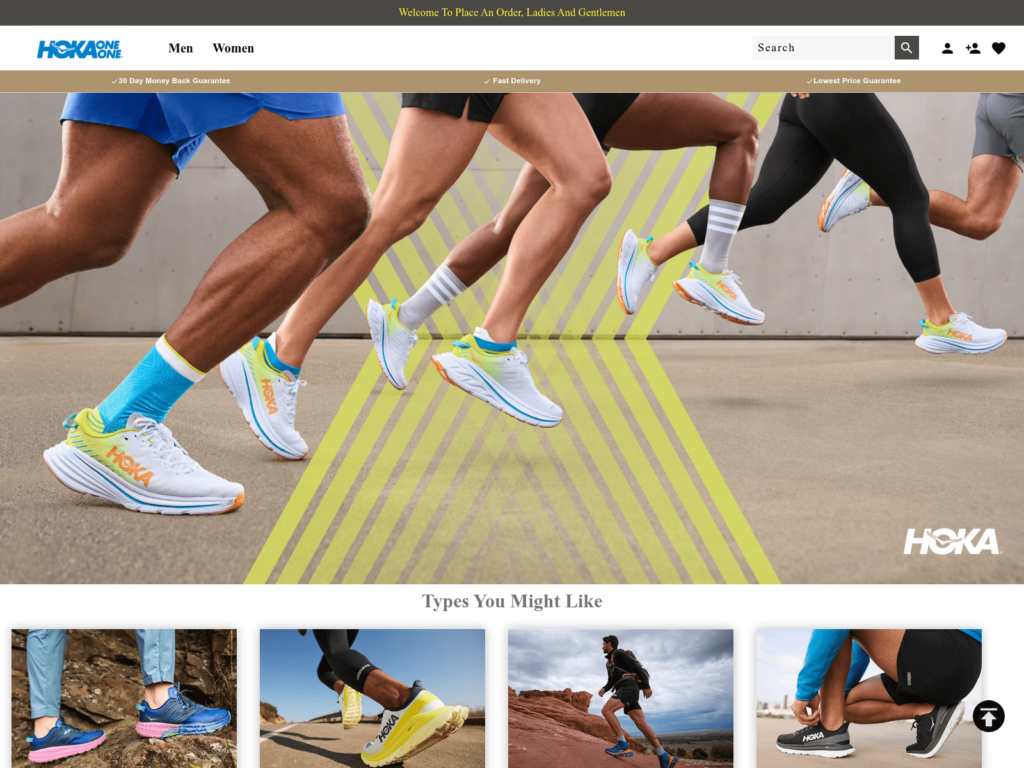

Η CPR βρήκε επίσης παραδείγματα phishing websites που έχουν παρόμοιες καταχωρημένες πληροφορίες και μοιάζουν μεταξύ τους – προσφέροντας γνωστές μάρκες παπουτσιών σε εξευτελιστικές τιμές.

www[.]reebokblackfridayoffers[.]com

www[.]oncloudblackfridaysale[.]com

www[.]hokablackfridaysale[.]com

www[.]salomonblackfridaysales[.]com

Οι εγκληματίες του κυβερνοχώρου έχουν επενδύσει σημαντικές προσπάθειες στη δημιουργία παραπλανητικών ιστότοπων που μιμούνται εκτενώς τις αυθεντικές πλατφόρμες, με μεγάλες εταιρείες όπως τα παραπάνω παραδείγματα να αποτελούν συχνό στόχο τέτοιων παραποιήσεων. Η στρατηγική αυτή αποσκοπεί στο να ξεγελάσει τους τελικούς χρήστες ώστε να δώσουν οικειοθελώς τα διαπιστευτήριά τους. Το URL phishing χρησιμεύει ως πρόσχημα για την εκτέλεση επιθέσεων συλλογής διαπιστευτηρίων και, όταν εκτελείται αποτελεσματικά, μπορεί να οδηγήσει στην κλοπή ονομάτων χρήστη, κωδικών πρόσβασης, στοιχείων πιστωτικών καρτών και άλλων ευαίσθητων προσωπικών πληροφοριών. Ειδικότερα, οι επιτυχημένες περιπτώσεις συχνά προτρέπουν τους χρήστες να συνδεθούν στους λογαριασμούς ηλεκτρονικού ταχυδρομείου ή τραπεζών τους.

Πώς να αναγνωρίσετε το URL Phishing

Οι επιθέσεις URL phishing χρησιμοποιούν τεχνάσματα για να πείσουν τον στόχο ότι είναι νόμιμες. Μερικοί από τους τρόπους εντοπισμού μιας επίθεσης URL phishing είναι οι εξής:

- Αγνοήστε τις ονομασίες με τις οποίες παρουσιάζονται: Τα phishing emails μπορούν να ρυθμιστούν ώστε να εμφανίζουν οτιδήποτε στο όνομα εμφάνισης. Αντί να εξετάζετε το όνομα εμφάνισης, ελέγξτε τη διεύθυνση ηλεκτρονικού ταχυδρομείου του αποστολέα για να βεβαιωθείτε ότι προέρχεται από αξιόπιστη πηγή.

- Επαληθεύστε το domain: Οι phishers χρησιμοποιούν συνήθως domains με μικρά ορθογραφικά λάθη ή που φαίνονται αληθοφανή. Για παράδειγμα, το company.com μπορεί να αντικατασταθεί με το cormpany.com ή ένα μήνυμα ηλεκτρονικού ταχυδρομείου μπορεί να προέρχεται από το company-service.com. Ψάξτε για αυτά τα ορθογραφικά λάθη, είναι ένας καλός δείκτης.

- Ελέγξτε τους συνδέσμους: Οι επιθέσεις URL phishing έχουν σχεδιαστεί για να εξαπατήσουν τους παραλήπτες ώστε να κάνουν κλικ σε έναν κακόβουλο σύνδεσμο. Περάστε με το ποντίκι πάνω από τους συνδέσμους μέσα σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου και δείτε αν όντως πηγαίνουν εκεί που ισχυρίζονται. Εισάγετε τους ύποπτους συνδέσμους σε ένα εργαλείο επαλήθευσης phishing, όπως το phishtank.com, το οποίο θα σας πει αν πρόκειται για γνωστούς συνδέσμους phishing. Αν είναι δυνατόν, μην κάνετε καθόλου κλικ σε έναν σύνδεσμο- επισκεφθείτε απευθείας τον ιστότοπο της εταιρείας και πλοηγηθείτε στην υποδεικνυόμενη σελίδα.

Προστασία URL Phishing με την Check Point

Η Check Point ανέπτυξε μια λύση anti-phishing που παρέχει βελτιωμένη προστασία από το URL phishing σε σύγκριση με τις κοινές τεχνικές. Αυτό περιλαμβάνει προστασία μετά την παράδοση, προστασία τελικού σημείου για την άμυνα κατά των απειλών μηδενικής ημέρας και χρήση δεδομένων πλαισίου και επιχειρηματικών δεδομένων για τον εντοπισμό εξελιγμένων μηνυμάτων ηλεκτρονικού ταχυδρομείου phishing.

Επεκτείνοντας την προσφορά μας για μηδενικό phishing, έχουμε επίσης εισαγάγει την καινοτόμο AI-powered μηχανή μας για την αποτροπή της μίμησης τοπικών και παγκόσμιων εμπορικών σημάτων που χρησιμοποιούνται σε επιθέσεις phishing, προστατεύοντας σε συνεργασία σε δίκτυα, μηνύματα ηλεκτρονικού ταχυδρομείου, κινητές συσκευές και τελικά σημεία.