Κρίσιμο μη εξουσιοδοτημένο θέμα ευπάθειας RCE στην υπηρεσία MSMQ

Η Check Point Research ανακάλυψε πρόσφατα τρία θέματα ευπάθειας στην υπηρεσία “Microsoft Message Queuing”, κοινώς γνωστή ως MSMQ. Η Microsoft ενημερώθηκε για αυτά και τα επιδιόρθωσε κατά την ενημέρωση κώδικα April Patch Tuesday. Η πιο σοβαρή από αυτές τις ευπάθειες, που ονομάστηκε QueueJumper από το CPR (CVE-2023-21554), είναι μια κρίσιμη ευπάθεια που θα μπορούσε να επιτρέψει σε μη εξουσιοδοτημένους εισβολείς να εκτελέσουν εξ αποστάσεως αυθαίρετο κώδικα στο πλαίσιο της διαδικασίας υπηρεσίας των Windows mqsvc.exe.

Η Check Point Research (CPR) παρουσιάζει το θέμα στο ιστολόγιο της, μετά την εφαρμογή της ενημέρωσης κώδικα, για να αυξήσει την ευαισθητοποίηση σχετικά με αυτήν την κρίσιμη ευπάθεια και να παρέχει αμυντικές πληροφορίες και συστάσεις μετριασμού για τους χρήστες των Windows. Θα κυκλοφορήσουμε τις πλήρεις τεχνικές λεπτομέρειες αργότερα αυτό το μήνα, δίνοντας στους χρήστες χρόνο να επιδιορθώσουν τα μηχανήματά τους πριν αποκαλύψουμε δημόσια τις τεχνικές λεπτομέρειες.

Βασικά ευρήματα

Ανακαλύφθηκαν τρεις ευπάθειες στην υπηρεσία MSMQ, οι οποίες επιδιορθώθηκαν κατά την ενημέρωση κώδικα April Patch Tuesday:

CVE-2023-21554 (QueueJumper) — Μη εξουσιοδοτημένη, εξ αποστάσεως εκτέλεση κώδικα

CVE-2023-21769 — Μη εξουσιοδοτημένη, εξ αποστάσεως Εφαρμογή Level DoS (διακοπή λειτουργίας υπηρεσίας)

CVE-2023-28302 — Μη εξουσιοδοτημένο, εξ αποστάσεως Kernel Level DoS (Windows BSOD)

Η πιο σημαντική ευπάθεια επιτρέπει σε μη εξουσιοδοτημένους εισβολείς να εκτελούν αυθαίρετο κώδικα στο πλαίσιο της διαδικασίας υπηρεσίας των Windows, mqsvc.exe.

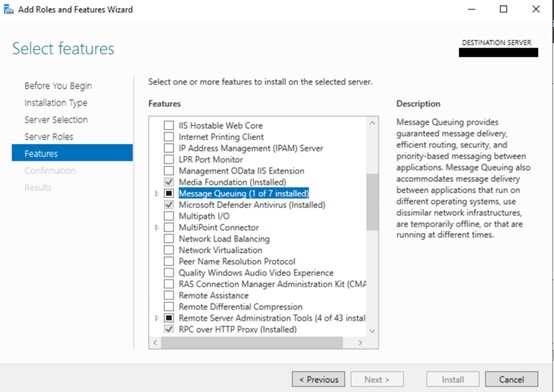

Το MSMQ παρέχεται ως προαιρετικό στοιχείο των Windows και εξακολουθεί να είναι διαθέσιμο σε όλα τα λειτουργικά συστήματα Windows, συμπεριλαμβανομένων των πιο πρόσφατων Windows Server 2022 και Windows 11

MSMQ

Σύμφωνα με τη Microsoft, Microsoft Message Queuing (“MSMQ” για συντομία),

Τα πιο πρόσφατα έγγραφα της Microsoft που συζητούν την υπηρεσία ενημερώθηκαν το 2016. Ορισμένοι ειδικοί του MSMQ δημοσίευσαν μια ανάρτηση ιστολογίου τον Ιανουάριο του 2020 διερευνώντας την τάση συνταξιοδότησης της υπηρεσίας. Παρά το γεγονός ότι θεωρείται «ξεχασμένη» ή «παλαιού τύπου» υπηρεσία, το MSMQ εξακολουθεί να είναι διαθέσιμο σε όλα τα λειτουργικά συστήματα Windows, συμπεριλαμβανομένων των πιο πρόσφατων Windows Server 2022 και Windows 11 και παρέχεται ως προαιρετικό στοιχείο των Windows. Οι χρήστες μπορούν εύκολα να ενεργοποιήσουν την υπηρεσία μέσω του Control Panel ή μέσω της εντολής PowerShell “Install-WindowsFeature MSMQ-Services“.

Η QueueJumper Ευπάθεια

Η ευπάθεια CVE-2023-21554 επιτρέπει σε έναν εισβολέα να εκτελέσει ενδεχομένως κώδικα εξ αποστάσεως και χωρίς εξουσιοδότηση, μεταβαίνοντας στη θύρα TCP 1801. Με άλλα λόγια, ένας εισβολέας θα μπορούσε να κερδίσει έλεγχο στη διαδικασία μέσω ενός και μόνο πακέτου στο 1801/ tcp port με την εκμετάλλευση, ενεργοποιώντας την ευπάθεια.

Ο αντίκτυπος

Τώρα γνωρίζουμε ότι ο φορέας επίθεσης στέλνει πακέτα στη θύρα υπηρεσίας 1801/tcp. Προκειμένου να κατανοήσουμε καλύτερα τον πιθανό αντίκτυπο αυτής της υπηρεσίας στον πραγματικό κόσμο, η CPR έκανε μια πλήρη σάρωση στο Internet. Παραδόξως, διαπιστώσαμε ότι περισσότερες από ~ 360.000 IP έχουν το 1801/tcp ανοιχτό στο Internet και εκτελούν την υπηρεσία MSMQ.

Σημειώστε ότι αυτό περιλαμβάνει μόνο τον αριθμό των κεντρικών υπολογιστών που αντιμετωπίζουν το Internet και δεν λαμβάνει υπόψη τους υπολογιστές που φιλοξενούν την υπηρεσία MSMQ σε εσωτερικά δίκτυα, όπου ο αριθμός θα πρέπει να είναι πολύ μεγαλύτερος.

Η υπηρεσία MSMQ είναι μια υπηρεσία “ενδιάμεσου λογισμικού”, στην οποία βασίζεται κάποιο δημοφιλές λογισμικό. Όταν ο χρήστης εγκαταστήσει το δημοφιλές λογισμικό, η υπηρεσία MSMQ ενεργοποιείται στα Windows, κάτι που μπορεί να γίνει χωρίς τη γνώση του χρήστη.

Προστασία & Μετριασμός

Συνιστούμε σε όλους τους διαχειριστές των Windows να ελέγχουν τους διακομιστές και τους υπολογιστές-πελάτες τους για να δουν εάν είναι εγκατεστημένη η υπηρεσία MSMQ. Μπορείτε να ελέγξετε εάν εκτελείται μια υπηρεσία με το όνομα “‘Message Queuing’” και η θύρα TCP 1801 εκτελεί ακρόαση στον υπολογιστή. Εάν είναι εγκατεστημένο, ελέγξτε ξανά αν το χρειάζεστε. Το κλείσιμο περιττών επιφανειών επίθεσης είναι πάντα μια πολύ καλή πρακτική ασφαλείας .

Για αυτήν τη συγκεκριμένη ευπάθεια συνιστούμε στους χρήστες να εγκαταστήσουν την επίσημη ενημερωμένη έκδοση κώδικα της Microsoft το συντομότερο δυνατό. Εάν η επιχείρησή σας απαιτεί MSMQ, αλλά δεν είναι σε θέση να εφαρμόσει την ενημερωμένη έκδοση κώδικα της Microsoft αυτήν τη στιγμή, μπορείτε, ως λύση, να αποκλείσετε τις εισερχόμενες συνδέσεις για το 1801/tcp από μη αξιόπιστες πηγές με κανόνες Firewall (για παράδειγμα, αποκλεισμός συνδέσεων Internet στο 1801/tcp για υπολογιστές με πρόσβαση στο Internet).

Το Check Point IPS έχει αναπτύξει μια υπογραφή με το όνομα “Microsoft Message Queuing Remote Code Execution (CVE-2023-21554)” για τον εντοπισμό και την προστασία των πελατών της Check Point Software από την ευπάθεια QueueJumper.