Αυτός ο ιστότοπος χρησιμοποιεί cookie ώστε να μπορούμε να σας παρέχουμε την καλύτερη δυνατή εμπειρία χρήστη. Οι πληροφορίες cookie αποθηκεύονται στο πρόγραμμα περιήγησης σας και εκτελούν λειτουργίες όπως η ανάγνωση σας όταν επιστρέφετε στον ιστότοπο μας και η βοήθεια της ομάδας μας να κατανοήσει ποιες ενότητες του ιστοτόπου θεωρείτε πιο ενδιαφέρουσες και χρήσιμες.

Το κακόβουλο botnet Emotet ξαναχτυπά και μάλιστα αυτή τη φορά οι επιθέσεις αφορούν μεγάλο αριθμό χρηστών στην Ελλάδα

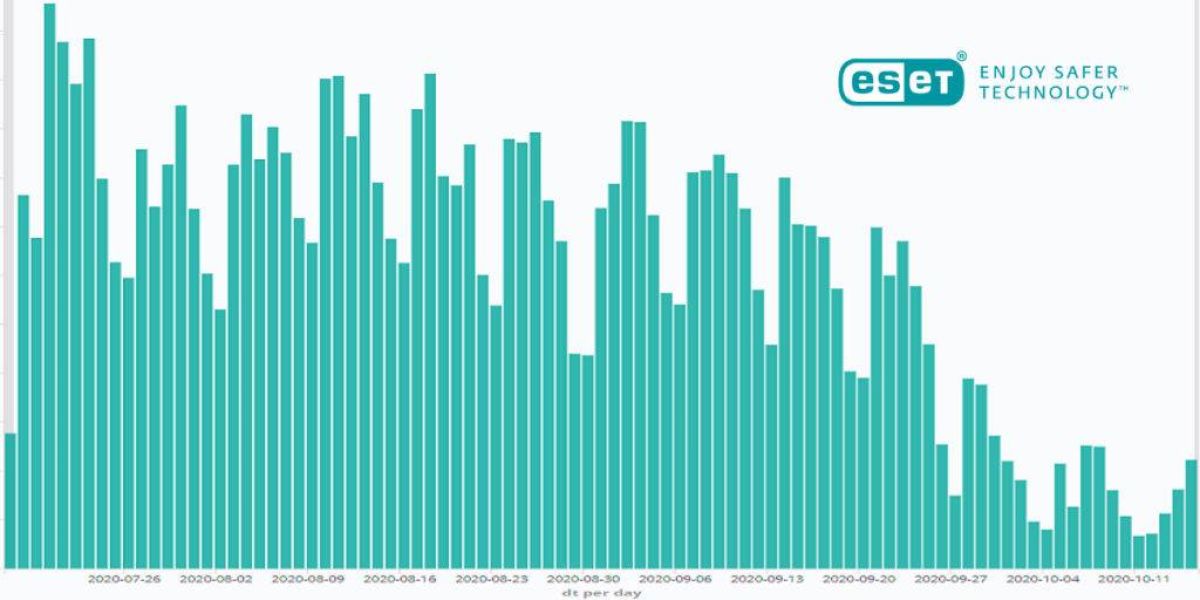

Μετά από ένα σύντομο διάλλειμα δυο εβδομάδων, μια τεράστια επιχείρηση του Emotet botnet που πραγματοποιείται μέσω ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου βρίσκεται και πάλι σε εξέλιξη. Μέχρι πρόσφατα, οι περισσότερες επιθέσεις έχουν καταγραφεί σε χρήστες στην Ελλάδα (17.7%), ενώ εξίσου σημαντικός αριθμός επιθέσεων σημειώνεται σε Ιαπωνία (16.5%) και Λιθουανία (15.3%).

Μετά από ένα σύντομο διάλλειμα δυο εβδομάδων, μια τεράστια επιχείρηση του Emotet botnet που πραγματοποιείται μέσω ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου βρίσκεται και πάλι σε εξέλιξη. Μέχρι πρόσφατα, οι περισσότερες επιθέσεις έχουν καταγραφεί σε χρήστες στην Ελλάδα (17.7%), ενώ εξίσου σημαντικός αριθμός επιθέσεων σημειώνεται σε Ιαπωνία (16.5%) και Λιθουανία (15.3%).

Σύμφωνα με τον Forrester, τα botnets είναι μια από τις κορυφαίες απειλές στον κυβερνοχώρο που πρέπει να προσέξει κανείς το 2020, και με ένα εργατικό δυναμικό που εργάζεται απομακρυσμένα σε διαφορετικές περιοχές, πολλοί οργανισμοί μπορεί να γίνουν πιο ευάλωτοι από ποτέ. Οι επιχειρήσεις botnet μπορούν να εξελιχθούν σε πολυπλοκότητα, πραγματοποιώντας ένα ευρύ φάσμα παράνομων δραστηριοτήτων όπως συλλογή πληροφοριών προγράμματος περιήγησης, συλλογή κωδικών πρόσβασης, κλοπή διαπιστευτηρίων σύνδεσης από τραπεζικούς ιστότοπους ή ανάπτυξη ransomware.

Στην πρόσφατη κακόβουλη επιχείρηση του Emotet, τα ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου συνήθως περιέχουν κλεμμένη νόμιμη επικοινωνία και γενικό σύντομο δέλεαρ του τύπου “Παρακαλούμε δείτε το συνημμένο έγγραφο”.

Το επισυναπτόμενο αυτή τη φορά είναι ένα κακόβουλο έγγραφο, το οποίο εντοπίστηκε από την ESET ως GenScript.KLH. Πρόκειται για ένα έγγραφο που περιέχει ένα κακόβουλο VBA, που εντοπίζεται ως VBA / TrojanDownloader.Agent και το οποίο αποτελεί την αρχή μιας αλυσιδωτής επιχείρησης μόλυνσης.

Tο Emotet θεωρείται ιδιαίτερα επικίνδυνο, καθώς στη συνέχεια εγκαθιστά στον υπολογιστή του θύματος κι άλλα κακόβουλα προγράμματα όπως το Trickbot και το QBot. Τα Trickbot και QBot έχουν δικιά τους κακόβουλη δραστηριότητα, εντούτοις με τη σειρά τους μπορεί να οδηγήσουν σε επιθέσεις ransomware Conti (Trickbot) ή Ryuk.

Είναι σημαντικό να τονιστεί ότι, παρά την τεράστια κακόβουλη επιχείρηση του Emotet botnet, η δράση του κακόβουλου TrickBot – το οποίο, από το 2016, έχει προσβάλλει πάνω από ένα εκατομμύριο υπολογιστές- παραμένει σε σαφώς περιορισμένα επίπεδα χάρη στην κοινή προσπάθεια αναχαίτισής του από τις ESET, Microsoft, Black Lotus Labs Threat Research της Lumen, NTT και άλλους.

Το Trickbot είναι γνωστό ότι κλέβει διαπιστευτήρια χρηστών από παραβιασμένους υπολογιστές και, πιο πρόσφατα, έχει παρατηρηθεί ότι λειτουργεί ως μηχανισμός υλοποίησης πιο σοβαρών επιθέσεων, όπως είναι οι επιθέσεις ransomware.

Η συντονισμένη παγκόσμια επιχείρηση παρενέβει στο Trickbot καταστρέφοντας τους διακομιστές εντολών και ελέγχου. Η ESET συνέβαλε στην προσπάθεια προσφέροντας τεχνική ανάλυση, στατιστικά στοιχεία και ονόματα και διευθύνσεις IP διακομιστών εντολών και ελέγχου.

Η αντιμετώπιση μιας τέτοιας απειλής μπορεί να μοιάζει μια εξαιρετικά δύσκολη εργασία, όμως υπάρχουν τρόποι με τους οποίους οι οργανισμοί μπορούν να προστατευτούν από τις επιθέσεις botnet. Κατά κύριο λόγο, είναι ζωτικής σημασίας η προστασία όλων των τελικών σημείων με λύσεις ασφαλείας που διαθέτει ισχυρές λύσεις ανίχνευσης, όπως το ESET Endpoint Security.

Οι επιχειρήσεις πρέπει επίσης να διασφαλίσουν ότι τα δίκτυά τους είναι πάντα ενημερωμένα με τις πιο πρόσφατες ενημερώσεις ασφαλείας, αποτρέποντας τους κυβερνοεγκληματίες να εκμεταλλευτούν πιθανές ευπάθειες. Επιπλέον, καθώς οι απομακρυσμένες θύρες μπορούν να μετατραπούν σε σημείο εισόδου των χάκερς, οι επιχειρήσεις θα πρέπει να περιορίσουν όσο γίνεται περισσότερο την πρόσβαση – ειδικά όταν πρόκειται για θύρα RDP.

Περισσότερες πληροφορίες για τη διεθνή επιχείρηση κατά του TrickBot στην οποία συμμετείχε η ESET θα βρείτε εδώ.